委外資安服務的考量要點 (滲透測試、弱點掃描、資安健診)

2022-10-20

筆記滲透測試、弱點掃描以及資安健診服務,如果藉由委外資安廠商進行時需要考量的要點。

說明

選擇適當的資安廠商與選擇適當的委外開發廠商一樣重要,前者可以驗證後者的成果是否符合資安規範以及是否存在影響系統完整性、可用性、機密性的弱點。

而要如何選擇資安廠商?首先要先確定所需要的服務為何,本次的筆記討論 滲透測試、弱點掃描以及資安健診。

滲透測試

關於滲透測試的測試項目及交付報告文件,參考 《政府機關滲透測試服務委外服務案建議書徵求文件(範本) 》 的綜合整理如下:

網站服務滲透測試項目

- 設定管理

- 至少包含應用程式設定測試、檔案類型處理測試、網站檔案爬行測試、後端管理介面測試及HTTP 協定測試等項目。

- 使用者認證

- 至少包含機敏資料是否透過加密通道進行傳送及使用者帳號列舉測試等項目。

- 連線管理

- 至少包含 Session 管理測試、Cookie 屬性測試、Session 資料更新測試、Session 變數傳遞測試及 CSRF 測試等項目。

- 使用者授權

- 至少包含目錄跨越測試、網站授權機制測試及權限控管機制測試等項目。

- 邏輯漏洞

- 至少包含網站功能測試、網站功能設計缺失測試及附件上傳測試等項目。

- 輸入驗證

- 至少包含 XSS 弱點測試、SQL Injection 測試、LDAP Injection 測試、XML Injection 測試、SSI Injection 測試、XPath Injection 測試及 Code Injection 測試、OS Commanding 測試及偽造 HTTP 協定測試等項目。

- Web Service

- 至少包含 WSDL 測試、XML 架構測試、XML。

服務報告文件

應包含的內容:

受測目標風險等級與數量列表/受測目標風險漏洞名稱列表/風險漏洞分布列表)、專案執行計畫(執行期間/執行項目/執行範圍/專案成員)

針對服務說明之所有測試項目提出測試結果(實際測試項目視受測主機或網站所提供的服務為主),應說明詳細過程及內容(包括檢測目標/弱點名稱/問題URL 或 IP/問題參數/測試語法/測試截圖等),並說明可能造成的風險

著重於弱點修補建議,以利機關快速掌握弱點成因與影響範圍,並參考改善方式進行修復

弱點掃描

關於弱點掃描的測試項目及交付報告文件,參考 《政府機關弱點掃描服務委外服務案建議書徵求文件(範本)》 的綜合整理如下:

弱點掃描項目

主機系統弱點掃描

針對作業系統的弱點、網路服務的弱點、作業系統或網路服務的設定、帳號密碼設定及管理方式等進行弱點掃描,系統弱點掃描的掃描項目須符合 Common Vulnerabilities and Exposures (CVE)發布的弱點內容(最新版),至少包含以下項目:

- 作業系統未修正的弱點掃描

- 常用應用程式弱點掃描

- 網路服務程式掃描

- 木馬、後門程式掃描

- 帳號密碼破解測試

- 系統之不安全與錯誤設定掃描

- 網路通訊埠掃描

Web 網頁弱點掃描

針對機關網頁安全弱點進行掃描,掃描項目須符合最新版 OWASP TOP 10 2017 的項目內容,請廠商以最新內容掃描)

得標廠商應於需求訪談階段先分就本機關之網路架構及本項服務之標的設備進行了解,如設備廠牌、系統版本等,以利後續進行弱點分析及修補建議。

掃描工具為取得授權使用的商用軟體,於每次弱點掃描前,將工具之弱點資料庫更新至最新版本,並應提供佐證資料,以確保本項服務之完整正確。

服務報告文件

文件內容應包括:

- 執行結果摘要說明

- 專案執行計畫 (執行期間/執行項目/執行範圍/專案成員)

- 掃描工具說明

- 掃描方式

- 弱點統計 (依風險等級、弱點類別排序)

- 弱點清單 (弱點名稱、弱點描述、設備名稱、IP/URL、Portname、風險等級、修補建議)

- 掃描誤判之弱點清單(說明誤判理由)

- 弱點排除清單(說明排除理由,如無法修補原因與配套措施)

資安健診

關於資安健診項目及交付報告文件,參考 《政府機關滲透測試服務委外服務案建議書徵求文件(範本) 》 的綜合整理如下:

健診項目

- 網路架構檢視

- 有線網路惡意活動檢視

- 封包監聽與分析

- 網路設備紀錄檔分析

- 使用者端惡意活動電腦檢視

- 使用者端電腦惡意程式或檔案檢視

- 使用者電腦更新檢視

- 伺服器主機惡意活動檢視

- 伺服器主機惡意程式或檔案檢視

- 伺服器主機更新檢視

- 目錄伺服器設定檢視

- 防火牆連線設定檢視

- 網路架構檢視

- 針對本機關網路架構圖進行安全性弱點檢視,檢視之項目包含設計邏輯是否合宜、主機網路位置是否適當及現有防護程度是否足夠。

- 封包監聽與分析

- 在本機關有線網路(內網、外網、DMZ 區或 N 個網段)適當位置架設側錄設備,觀察內部電腦或設備是否有對外之異常連線或 DNS 查詢,並比對是否連線已知惡意 IP、中繼站(Command and Control,C&C)或有符合惡意網路行為的特徵。發現異常連線之電腦或設備需確認使用狀況與用途。

- 網路設備紀錄檔分析

- 檢視網路與資安設備 (如防火牆、入侵偵測/防護系統等) 紀錄檔,分析過濾內部電腦或設備是否有對外之異常連線紀錄,發現異常連線之電腦或設備需確認使用狀況與用途。

- 使用者端電腦惡意程式或檔案檢視

- 針對個人電腦進行是否存在惡意程式或檔案檢視,檢視項目包含活動中與潛藏惡意程式、駭客工具程式及異常帳號與群組。

- 使用者電腦更新檢視

- 作業系統更新情形、各項應用程式安全性更新、是否使用已經停止支援之作業系統或軟體及防毒軟體安裝、更新及定期全系統掃描狀況進行檢視。

- 伺服器主機惡意程式或檔案檢視

- 針對伺服器主機進行是否存在惡意程式或檔案檢視,檢視項目包含活動中與潛藏惡意程式、駭客工具程式及異常帳號與群組。

- 伺服器主機更新檢視

- 作業系統更新情形、各項應用程式安全性更新、是否使用已經停止支援之作業系統或軟體及防毒軟體安裝、更新及定期全系統掃描狀況進行檢視。

- 目錄伺服器設定檢視

- 檢視目錄伺服器中,針對 AD 伺服器組態設定,依行政院國家資通安全會報技術服務中心,官方網站「政府組態基準」專區所公布安全性檢視之內容為主,以確認機關對於組態設定之落實情形。若無 AD 伺服器,可以其他目錄伺服器(如 LDAP)或以個別使用者端電腦檢視方式完成「密碼設定原則」與「帳號鎖定原則」。

- 防火牆連線設定檢視

- 檢視防火牆的連線設定規則(如外網對內網、內網對外網、內網對內網)是否有安全性弱點,確認來源與目的 IP 與通訊埠連通的適當性 (包含設置「Permit All/Any」與「Deny All/Any」等 2 項防火牆檢測規則確認)

資安健診服務報告

- 執行結果摘要說明(依照檢測類別各別摘要說明)

- 執行計畫(執行期間/執行項目/執行範圍/專案成員)

- 執行情形(需包含所有服務項目執行結果,不可直接以工具產生之原始結果交付)

- 改善建議、結論

專案執行紀錄檔

- 各個人電腦的資安檢測結果表

- 各伺服器主機的資安檢測結果表

- 網路側錄封包資料

- 發現惡意行為或惡意程式的過程紀錄 (如果有發現)

- 外洩資料列表 (如果有發現)

- 惡意程式 (如果有發現)

廠商的選擇

如何尋找適合的廠商進行委外的資安服務?可以從 iThome 的《臺灣資安市場地圖》,依照各廠商的專業領域去尋找。

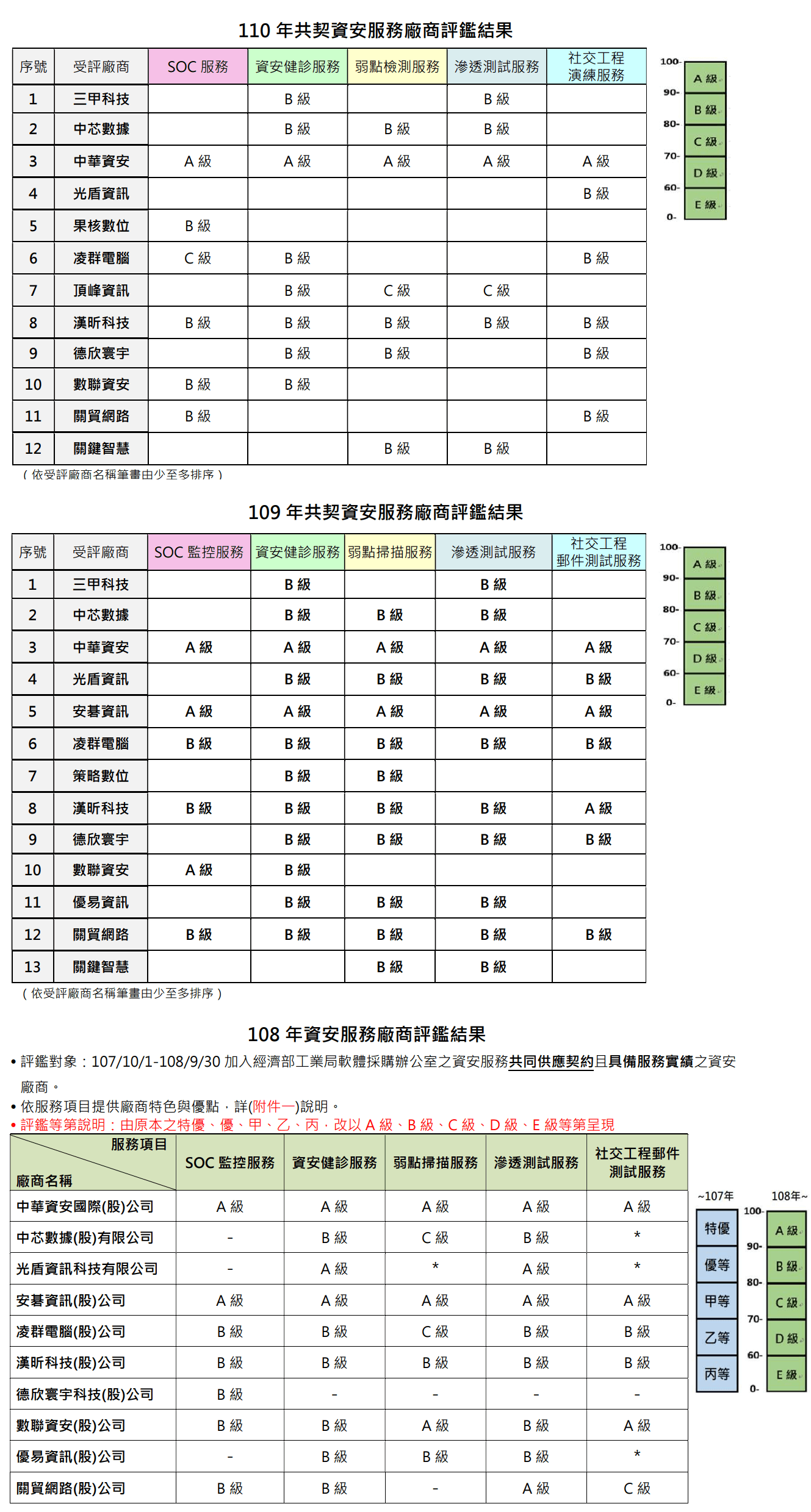

另外也可以參考國家資通安全會報技術服務中心,每年進行的資安服務廠商評鑑,可以找到有參與評鑑且提供滲透測試、弱點掃描以及資安健診服務的廠商,被評鑑的等級是選擇的一項參考指標。但需要注意的是不是所有提供該資安服務的廠商都有參加評鑑,這個部分可以與臺灣資安市場地圖交互比對,互為參考資源 🙂

iThome 臺灣資安市場地圖

Penetration Testing 可以對應到滲透測試服務的提供廠商。

WAF & Application Security 以及 Web Security 可以對應到弱點掃描服務的提供廠商。

Security Analytics 可以對應到資安健診的服務廠商。

資安服務廠商評鑑

國家資通安全會報技術服務中心 - 共同供應契約資安服務廠商評鑑機制