資安事件鑑識課程筆記

2020-07-17

臨時參加的課程,內容卻十分豐富,能夠學習真實參與資安事件調查人員所分享的分析流程、使用工具、分析觀念,受益良多。但同時也感受到資安領域的博大精深以及短暫的課程所能夠學習到真的十分有限。筆記課程中所提及的工具、流程以及觀點筆記,讓自己可以針對相關工具去做進一步的鑽研,並將部分的工具精熟使用方式加入到工作流程。

調查步驟 & 資安事件處理流程

- 準備

- 識別

- 分析/蒐集情報

- 清除/補救

- 復原

- 經驗分享

- 確認事件發生時點 (SOC告警、異常流量發生)

- 調查疑似受害電腦 (惡意程式、VPN後門)

- 釐清入侵途徑

- 惡意程式分析

- 鑑識處理

實用鑑識工具介紹 Tools

sigcheck

CLI 工具,可以檢查檔案簽章、也可以走訪子目錄的方式將檔案以 VirusTotal 檢查。

densityscout

使用 density 衡量檔案的不安全程度, density 越低越危險。

Wireshark

專業的分析封包軟體,可以收錄封包、分析特定封包,作為一切網路行為基礎的分析工具。

Event Log Explorer

微軟作業系統中的 Windows Event 有極大的分析價值,而此工具有比原生工具更強大的檢視功能,但需要註冊使用。

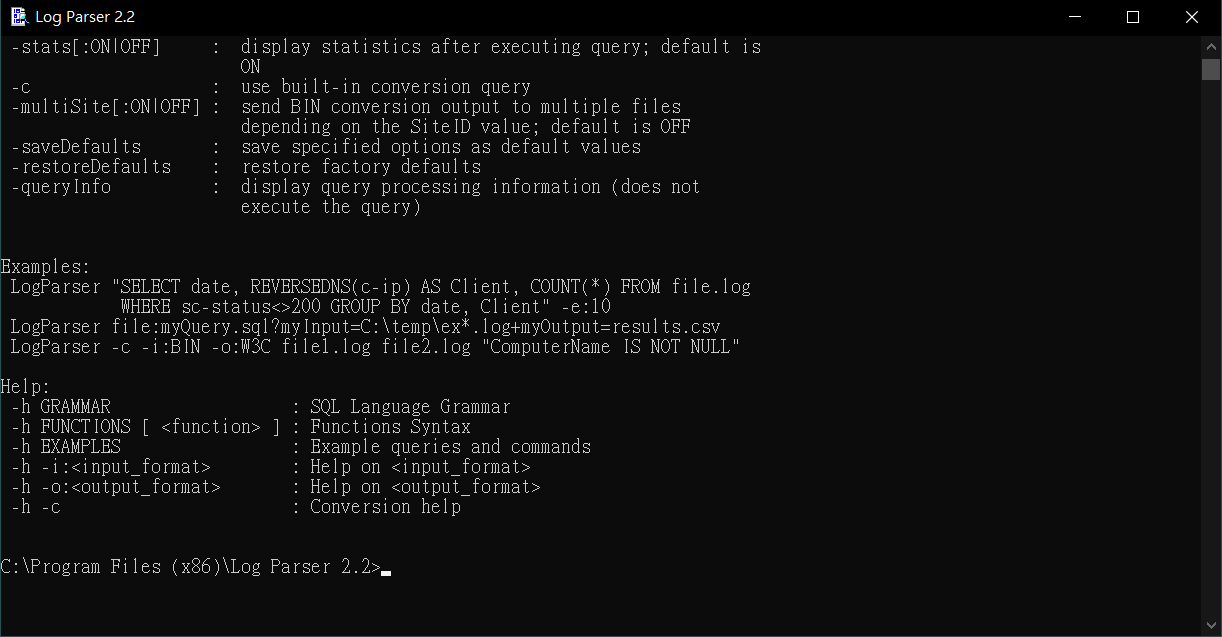

Log Parser Studio

微軟提供的 Logs 分析工具,在 Log Parser 的基礎上增加了 GUI的功能,不僅限於 IIS logs 的使用,操作上支援 sql-like command query 的方式。

SysInternals Suite

微軟的工具包,包括許多實用的鑑識軟體 (Process Explorer, Process Monitory, Autoruns 等),下載連結。

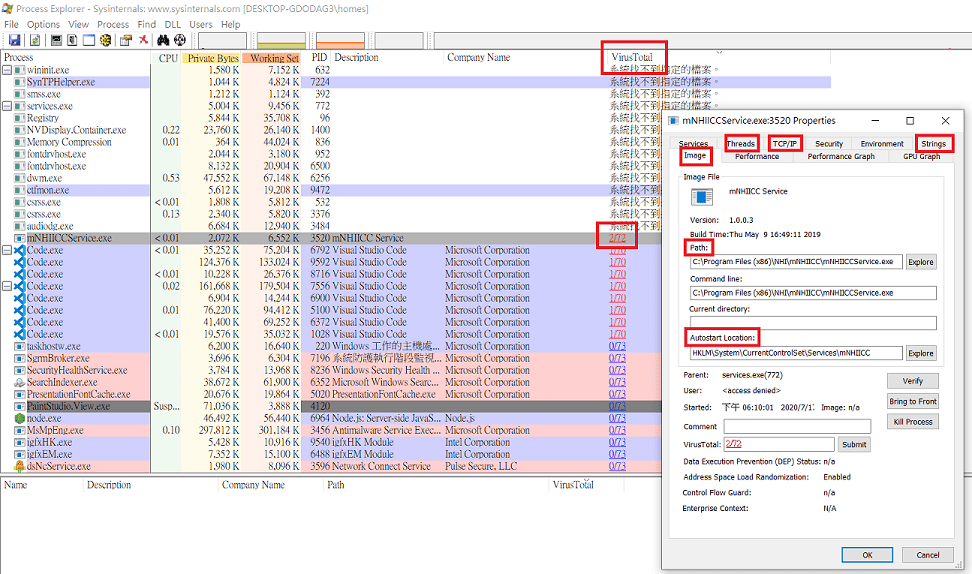

Process Explorer

Super Task Manager,可以查詢 Process 及其使用的 DLL 以 VirusTotal 的分析。

可以觀察的 Porcess 重點

- Image (path/ autoruns)

- Threads

- TCP/IP

- Strings

如果在 path 下沒有發現檔案,可以調整資料夾設定取消 隱藏保護的作業系統檔案 檢查

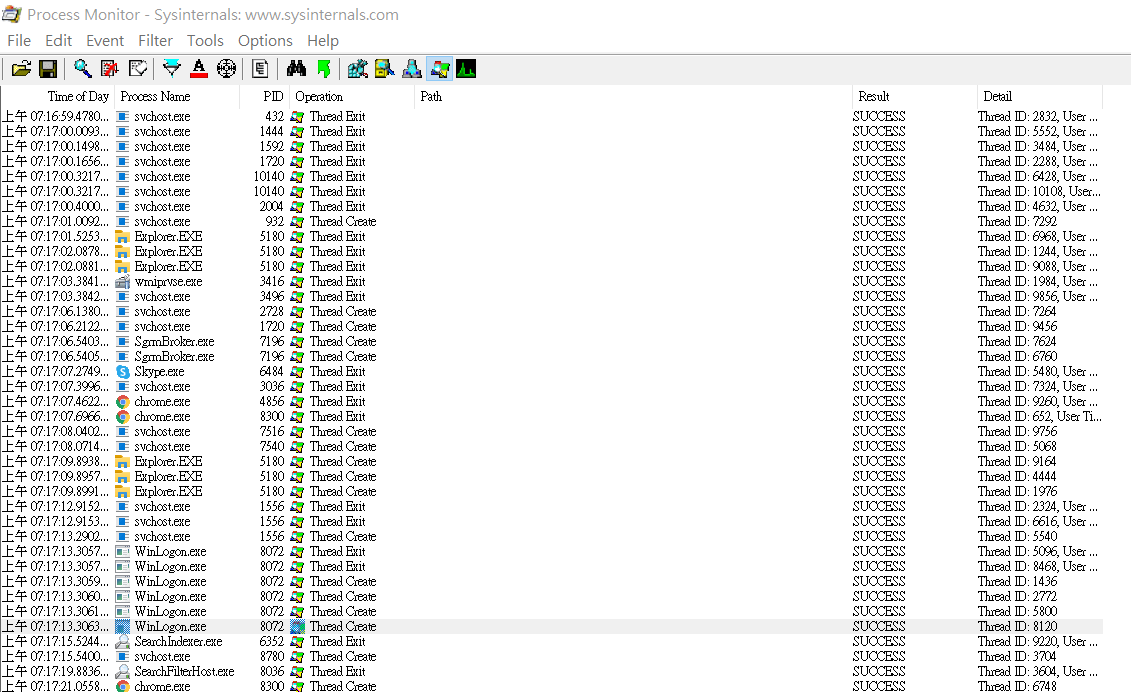

Process Monitor

Process Monitor 可以用以收集觸發的事件、網路連線、檔案讀寫並且匯出 DUMP 紀錄。

Filter設定上可以使用 Operation is SetDispositionInformationFile 來檢查被刪除的檔案。

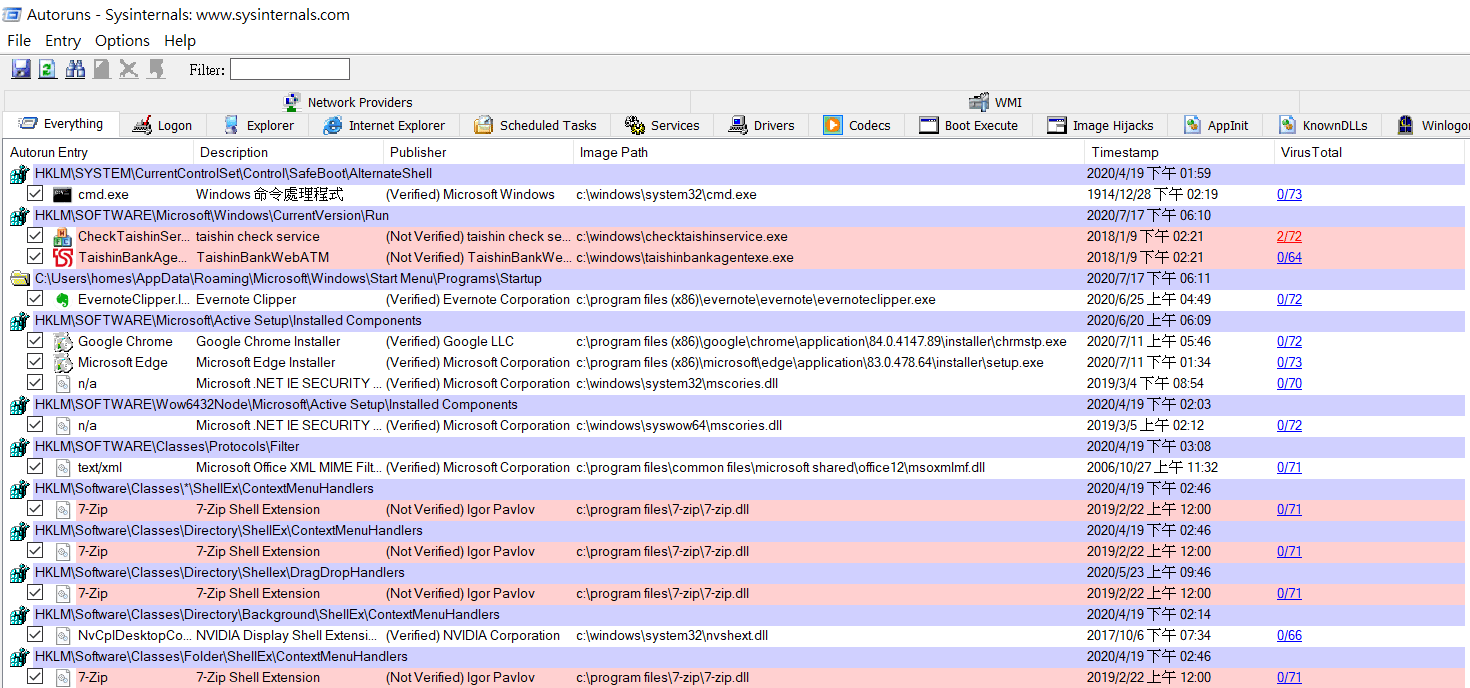

AutoRuns

觀察所有設定的自動啟動的執行程式與路徑,並且可以觀察到 Image Hijack 的情況。

PEiD

檢查執行程式是否有被加殼,檢查 EP Section 及備註欄位。

PE Studio

靜態分析檔案是否為惡意程式,免費版限制非商業使用,支援檢查檔案的簽章、程式字串中的網址。

Tricks & Commands

相黏鍵竄改

將 setch.exe 替換成 cmd.exe,遠端桌面登入時不用 login 即可呼叫 cmd 。

檢查 DNS 快取是否包含中繼站

ipconfig /displaydns相關連結

利用眾多防毒軟體公司的分析引擎識別檔案、程序、網址是否為惡意。

取得 Related Url Domain。

惡意程式線上分析報告以及惡意程式資料庫。

TimeLine Analysis Overview

釐清目標電腦應用程式的執行軌跡以及檔案系統變更情形。

Prefetch

預讀取紀錄,用以加速應用程式的啟動程序,可以供作為鑑定檔案曾經啟動的資訊使用。

%SystemRoot%Prefetch*.pf

可以利用 WinPrefetchView 來協助檢視。

MFT

$SI timestamp 可以使用 Windows API 修改; $FN timestamp 無法被修改。為了保證檔案時間的正確,應該檢視 MFT 的 $FN 時間來判斷。

可以藉由 Mft2csv 來協助檢視。

小結

檢查執行中的 Prcoess、DLL 以及自動啟動的程式是否含有惡意程式是課程上最大的收穫,而惡意程式的定義目前是以特徵碼的方式,依照 VirusTotal 的比率做為判斷,於是可以得到一個不倚賴防毒軟體的自我檢查方案。

更為進階的則是使用 Prcoess Monitor 跟隨程式到底做了那些具體的新增、修改、刪除動作 (File, Schdule Tasks, Registry),並且與 Process Explorer 交互觀察,但所需要累積的知識與經驗則更深更廣。

SysInternals 工具可以融合在工作流程上使用,豐富的軟體工具值得探索,Prcoess Explorer / Monitory 則可以馬上派上用場,不論是對於個人電腦監控以及伺服器管理的使用;Log Parser 則是日後檢視網頁伺服器 logs 時的輔助工具。