SSDLC 附表十《資通系統防護基準修正規定》DSCS 的精華湯 🥣

2022-02-06

整理 資通安全責任等級分級辦法中的 DSCS 附表十《資通系統防護基準修正規定》,探討其中有趣的各種資訊,包含視覺化的呈現、構面與分類的列表以及卡片化的方式,呈現控制措施。不論是在參與政府專案開發或著針對 A 級、B 級以及 C 級的機關安全責任等級,落實不同的防護基準的時候

說明

資料

2021年8月23日修正發布版本

視覺化

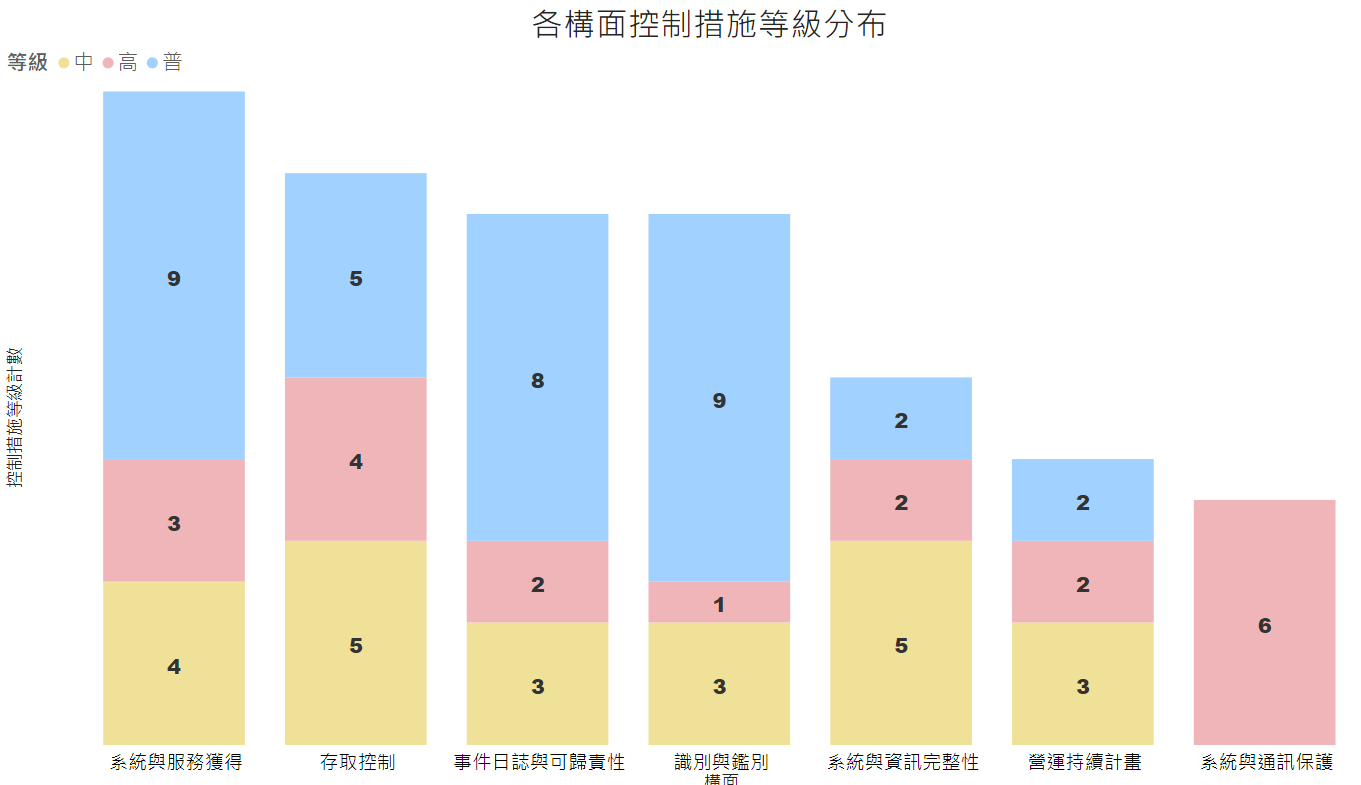

| 構面 | 普 | 中 | 高 | 總計 |

|---|---|---|---|---|

| 存取控制 | 5 | 5 | 4 | 14 |

| 事件日誌與可歸責性 | 8 | 3 | 2 | 13 |

| 營運持續計畫 | 2 | 3 | 2 | 7 |

| 識別與鑑別 | 9 | 3 | 1 | 13 |

| 系統與服務獲得 | 9 | 4 | 3 | 16 |

| 系統與通訊保護 | 0 | 0 | 6 | 6 |

| 系統與資訊完整性 | 2 | 5 | 2 | 9 |

| 安全等級 | 控制措施數 |

|---|---|

| 普 | 35 |

| 中 | 23 |

| 高 | 20 |

列表

存取控制

帳號管理, 8

最小權限, 1

遠端存取, 5

事件日誌與可歸責性

記錄事件, 4

日誌紀錄內容, 1

日誌儲存容量, 1

日誌處理失效之回應, 2

時戳及校時, 2

日誌資訊之保護, 3

營運持續計畫

系統備份, 5

系統備援, 2

識別與鑑別

內部使用者之識別與鑑別, 2

身分驗證管理, 8

鑑別資訊回饋, 1

加密模組鑑別, 1

非內部使用者之識別與鑑別, 1

系統與服務獲得

系統發展生命週期需求階段, 1

系統發展生命週期設計階段, 2

系統發展生命週期開發階段, 5

系統發展生命週期測試階段, 2

系統發展生命週期部署與維運階段, 3

系統發展生命週期委外階段, 1

獲得程序, 1

系統文件, 1

系統與通訊保護

傳輸之機密性與完整性, 5

資料儲存之安全, 1

系統與資訊完整性

漏洞修復, 2

資訊系統監控, 3

軟體及資訊完整性, 4

卡片

存取控制

存取控制

帳號管理

1-1-1

建立帳號管理機制,包含帳號之申請、建立、修改、啟用、停用及刪除之程序。

普

存取控制

帳號管理

1-1-2

已逾期之臨時或緊急帳號應刪除或禁用。

中

存取控制

帳號管理

1-1-3

資通系統閒置帳號應禁用。

中

存取控制

帳號管理

1-1-4

定期審核資通系統帳號之申請、建立、修改、啟用、停用及刪除。

中

存取控制

帳號管理

1-1-5

機關應定義各系統之閒置時間或可使用期限與資通系統之使用情況及條件。

高

存取控制

帳號管理

1-1-6

逾越機關所許可之閒置時間或可使用期限時,系統應自動將使用者登出。

高

存取控制

帳號管理

1-1-7

應依機關規定之情況及條件,使用資通系統。

高

存取控制

帳號管理

1-1-8

監控資通系統帳號,如發現帳號違常使用時回報管理者。

高

存取控制

最小權限

1-2-1

採最小權限原則,僅允許使用者(或代表使用者行為之程序)依機關任務及業務功能,完成指派任務所需之授權存取。

中

存取控制

遠端存取

1-3-1

對於每一種允許之遠端存取類型,均應先取得授權,建立使用限制、組態需求、連線需求及文件化。

普

存取控制

遠端存取

1-3-2

使用者之權限檢查作業應於伺服器端完成。

普

存取控制

遠端存取

1-3-3

應監控遠端存取機關內部網段或資通系統後臺之連線。

普

存取控制

遠端存取

1-3-4

應採用加密機制。

普

存取控制

遠端存取

1-3-5

遠端存取之來源應為機關已預先定義及管理之存取控制點。

中

事件日誌與可歸責性

事件日誌與可歸責性

記錄事件

2-1-1

訂定日誌之記錄時間週期及留存政策,並保留日誌至少六個月。

普

事件日誌與可歸責性

記錄事件

2-1-2

確保資通系統有記錄特定事件之功能,並決定應記錄之特定資通系統事件。

普

事件日誌與可歸責性

記錄事件

2-1-3

應記錄資通系統管理者帳號所執行之各項功能。

普

事件日誌與可歸責性

記錄事件

2-1-4

應定期審查機關所保留資通系統產生之日誌。

中

事件日誌與可歸責性

日誌紀錄內容

2-2-1

資通系統產生之日誌應包含事件類型、發生時間、發生位置及任何與事件相關之使用者身分識別等資訊,採用單一日誌機制,確保輸出格式之一致性,並應依資通安全政策及法規要求納入其他相關資訊。

普

事件日誌與可歸責性

日誌儲存容量

2-3-1

依據日誌儲存需求,配置所需之儲存容量。

普

事件日誌與可歸責性

日誌處理失效之回應

2-4-1

資通系統於日誌處理失效時,應採取適當之行動。

普

事件日誌與可歸責性

日誌處理失效之回應

2-4-2

機關規定需要即時通報之日誌處理失效事件發生時,資通系統應於機關規定之時效內,對特定人員提出警告。

高

事件日誌與可歸責性

時戳及校時

2-5-1

資通系統應使用系統內部時鐘產生日誌所需時戳,並可以對應到世界協調時間(UTC)或格林威治標準時間(GMT)。

普

事件日誌與可歸責性

時戳及校時

2-5-2

系統內部時鐘應定期與基準時間源進行同步。

中

事件日誌與可歸責性

日誌資訊之保護

2-6-1

對日誌之存取管理,僅限於有權限之使用者。

普

事件日誌與可歸責性

日誌資訊之保護

2-6-2

應運用雜湊或其他適當方式之完整性確保機制。

中

事件日誌與可歸責性

日誌資訊之保護

2-6-3

定期備份日誌至原系統外之其他實體系統。

高

營運持續計畫

營運持續計畫

系統備份

3-1-1

訂定系統可容忍資料損失之時間要求。

普

營運持續計畫

系統備份

3-1-2

執行系統源碼與資料備份。

普

營運持續計畫

系統備份

3-1-3

應定期測試備份資訊,以驗證備份媒體之可靠性及資訊之完整性。

中

營運持續計畫

系統備份

3-1-4

應將備份還原,作為營運持續計畫測試之一部分。

高

營運持續計畫

系統備份

3-1-5

應在與運作系統不同地點之獨立設施或防火櫃中,儲存重要資通系統軟體與其他安全相關資訊之備份。

高

營運持續計畫

系統備援

3-2-1

訂定資通系統從中斷後至重新恢復服務之可容忍時間要求。

中

營運持續計畫

系統備援

3-2-2

原服務中斷時,於可容忍時間內,由備援設備或其他方式取代並提供服務。

中

識別與鑑別

識別與鑑別

內部使用者之識別與鑑別

4-1-1

資通系統應具備唯一識別及鑑別機關使用者(或代表機關使用者行為之程序)之功能,禁止使用共用帳號。

普

識別與鑑別

內部使用者之識別與鑑別

4-1-2

對資通系統之存取採取多重認證技術。

高

識別與鑑別

身分驗證管理

4-2-1

使用預設密碼登入系統時,應於登入後要求立即變更。

普

識別與鑑別

身分驗證管理

4-2-2

身分驗證相關資訊不以明文傳輸。

普

識別與鑑別

身分驗證管理

4-2-3

具備帳戶鎖定機制,帳號登入進行身分驗證失敗達5次後,至少15分鐘內不允許該帳號繼續嘗試登入或使用機關自建之失敗驗證機制。

普

識別與鑑別

身分驗證管理

4-2-4

使用密碼進行驗證時,應強制最低密碼複雜度;強制密碼最短及最長之效期限制。(對非內部使用者,可依機關自行規範辦理)

普

識別與鑑別

身分驗證管理

4-2-5

密碼變更時,至少不可以與前3次使用過之密碼相同。(對非內部使用者,可依機關自行規範辦理)

普

識別與鑑別

身分驗證管理

4-2-6

上述兩點所定措施,對非內部使用者,可依機關自行規範辦理。

普

識別與鑑別

身分驗證管理

4-2-7

身分驗證機制應防範自動化程式之登入或密碼更換嘗試。

中

識別與鑑別

身分驗證管理

4-2-8

密碼重設機制對使用者重新身分確認後,發送一次性及具有時效性符記。

中

識別與鑑別

鑑別資訊回饋

4-3-1

資通系統應遮蔽鑑別過程中之資訊。

普

識別與鑑別

加密模組鑑別

4-4-1

資通系統如以密碼進行鑑別時,該密碼應加密或經雜湊處理後儲存。

中

識別與鑑別

非內部使用者之識別與鑑別

4-5-1

資通系統應識別及鑑非機關使用者 (或代表機關使用者行為之程序 )。

普

系統與服務獲得

系統與服務獲得

系統發展生命週期需求階段

5-1-1

針對系統安全需求(含機密性、可用性、完整性),進行確認。

普

系統與服務獲得

系統發展生命週期設計階段

5-2-1

根據系統功能與要求,識別可能影響系統之威脅,進行風險分析及評估。

中

系統與服務獲得

系統發展生命週期設計階段

5-2-2

將風險評估結果回饋需求階段的檢核項目,並提出安全需求修正。

中

系統與服務獲得

系統發展生命週期開發階段

5-3-1

應針對安全需求實作必要控制措施。

普

系統與服務獲得

系統發展生命週期開發階段

5-3-2

應注意避免軟體常見漏洞及實作必要控制措施。

普

系統與服務獲得

系統發展生命週期開發階段

5-3-3

發生錯誤時,使用者頁面僅顯示簡短錯誤訊息及代碼,不包含詳細的錯誤訊息。

普

系統與服務獲得

系統發展生命週期開發階段

5-3-4

執行「源碼掃描」安全檢測。

高

系統與服務獲得

系統發展生命週期開發階段

5-3-5

系統應具備發生嚴重錯誤時之通知機制。

高

系統與服務獲得

系統發展生命週期測試階段

5-4-1

執行「弱點掃描」安全檢測。

普

系統與服務獲得

系統發展生命週期測試階段

5-4-2

執行「滲透測試」安全檢測。

高

系統與服務獲得

系統發展生命週期部署與維運階段

5-5-1

於部署環境中應針對相關資通安全威脅,進行更新與修補,並關閉不必要服務及埠口。

普

系統與服務獲得

系統發展生命週期部署與維運階段

5-5-2

資通系統不使用預設密碼。

普

系統與服務獲得

系統發展生命週期部署與維運階段

5-5-3

於系統發展生命週期之維運階段,應執行版本控制與變更管理。

中

系統與服務獲得

系統發展生命週期委外階段

5-6-1

資通系統開發如委外辦理,應將系統發展生命週期各階段依等級將安全需求(含機密性、可用性、完整性)納入委外契約。

普

系統與服務獲得

獲得程序

5-7-1

開發、測試以及正式作業環境應為區隔。

中

系統與服務獲得

系統文件

5-8-1

應儲存與管理系統發展生命週期之相關文件。

普

系統與通訊保護

系統與通訊保護

傳輸之機密性與完整性

6-1-1

資通系統應採用加密機制,以防止未授權之資訊揭露或偵測資訊之變更。但傳輸過程中有替代之實體保護措施者,不在此限。

高

系統與通訊保護

傳輸之機密性與完整性

6-1-2

使用公開、國際機構驗證且未遭破解的演算法。

高

系統與通訊保護

傳輸之機密性與完整性

6-1-3

支援演算法的最大長度金鑰。

高

系統與通訊保護

傳輸之機密性與完整性

6-1-4

加密金鑰或憑證週期性更換。

高

系統與通訊保護

傳輸之機密性與完整性

6-1-5

伺服器端之金鑰保管應製定管理規則及實施應有之安全防護措施。

高

系統與通訊保護

資料儲存之安全

6-2-1

資通系統重要組態設定檔案及其他具保護需求之資訊應加密或以其他適當方式儲存。

高

系統與資訊完整性

系統與資訊完整性

漏洞修復

7-1-1

系統之漏洞修復應測試有效性及潛在影響,並定期更新。

普

系統與資訊完整性

漏洞修復

7-1-2

定期確認資通系統相關漏洞修復之狀態。

中

系統與資訊完整性

資訊系統監控

7-2-1

發現資通系統有被入侵跡象時,應通報機關特定人員。

普

系統與資訊完整性

資訊系統監控

7-2-2

監控資通系統,以偵測攻擊與未授權之連線,並識別資通系統之未授權使用。

中

系統與資訊完整性

資訊系統監控

7-2-3

資通系統應採用自動化工具監控進出之通信流量,並於發現不尋常或未授權之活動時,針對該事件進行分析。

高

系統與資訊完整性

軟體及資訊完整性

7-3-1

使用完整性驗證工具,以偵測未授權變更特定軟體及資訊。

中

系統與資訊完整性

軟體及資訊完整性

7-3-2

使用者輸入資料合法性檢查應置放於應用系統伺服器端。

中

系統與資訊完整性

軟體及資訊完整性

7-3-3

發現違反完整性時,資通系統應實施機關指定之安全保護措施。

中

系統與資訊完整性

軟體及資訊完整性

7-3-4

應定期執行軟體和資訊完整性檢查。

高